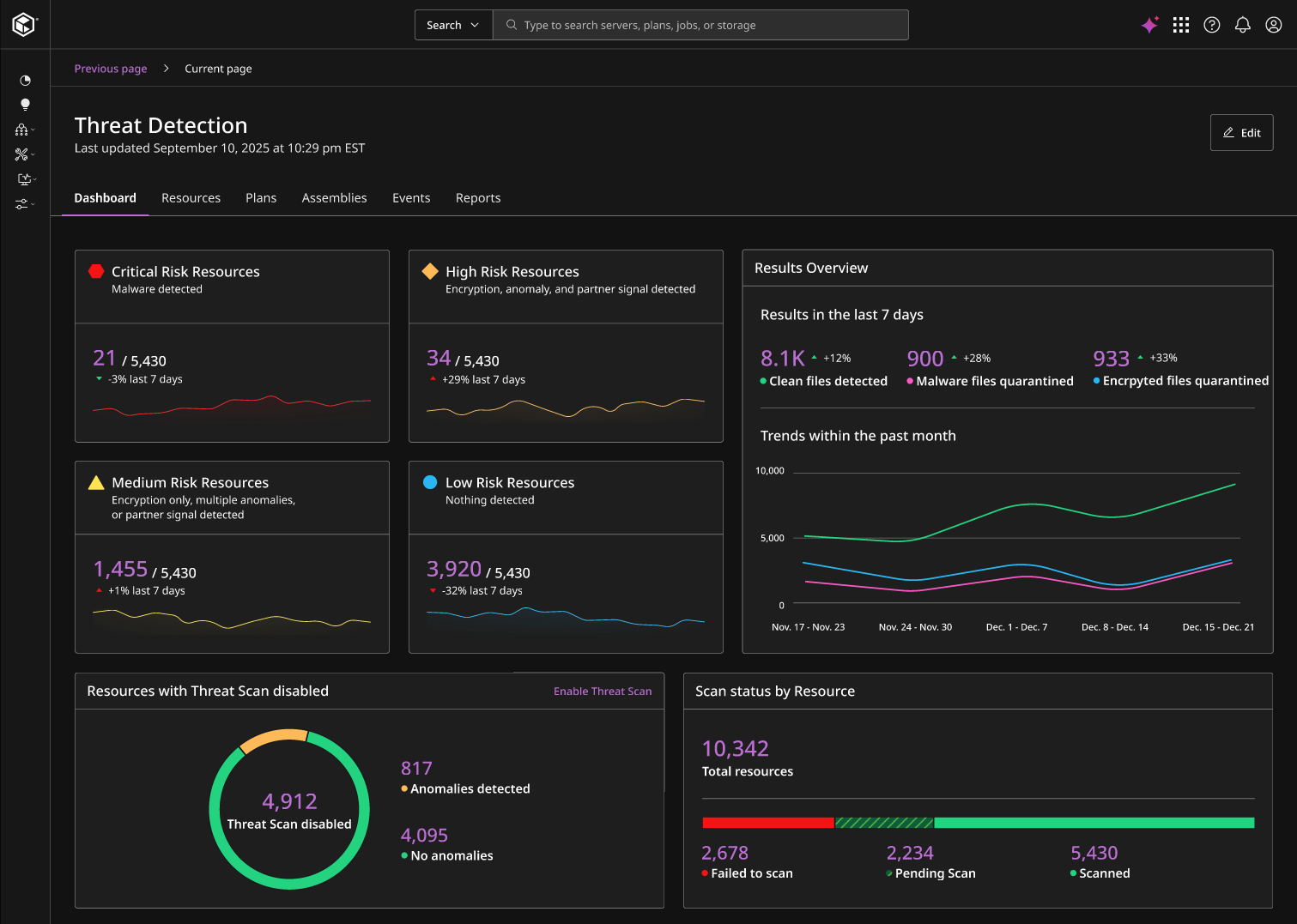

Gardez vos données de sauvegarde saines

Récupérez et restaurez rapidement des données propres et évitez la réinfection des fichiers en mettant automatiquement en quarantaine les données suspectes ou compromises.

Vidéo de démonstration

Commvault Cloud Threat Scan

Découvrez comment Commvault Cloud Threat Scan analyse automatiquement les fichiers de sauvegarde à la recherche de logiciels malveillants, détecte les anomalies de données et permet une récupération rapide et propre.

Comment nous procédons

Analyse basée sur l'IA pour détecter et arrêter les menaces

La surveillance active des sauvegardes, avec mise en quarantaine automatique des données infectées ou suspectes, vous donne l'assurance de pouvoir récupérer rapidement des données propres.

Quarantaine intelligente

Les fichiers infectés sont automatiquement mis en quarantaine à partir du contenu de la sauvegarde et ignorés lors de la restauration.

Analyse des fichiers à plusieurs niveaux

Notre analyse sécurisée utilise un moteur de logiciels malveillants intégré basé sur des signatures, des algorithmes et des comparaisons de fichiers pour identifier, étiqueter et mettre en quarantaine les menaces trouvées dans les sauvegardes.

IA avancée intégrée

Tirez parti de plus de 100 millions d'indicateurs de renseignements sur les menaces pour identifier rapidement les nouvelles menaces.

Intégration SIEM et SOAR

Les alertes s'intègrent aux outils d'exploitation de la sécurité existants, tels que les plates-formes SIEM et SOAR, afin d'accélérer les enquêtes grâce à un contexte plus précis.

Menaces inconnues, arrêtées

Repérer les logiciels malveillants polymorphes et changeants de la prochaine génération.

Une précision inégalée

Détecter les menaces avec une plus grande précision et réduire les faux positifs.

CARACTÉRISTIQUES DE L'ANALYSE DES MENACES

Récupérer et restaurer des données propres, automatiquement

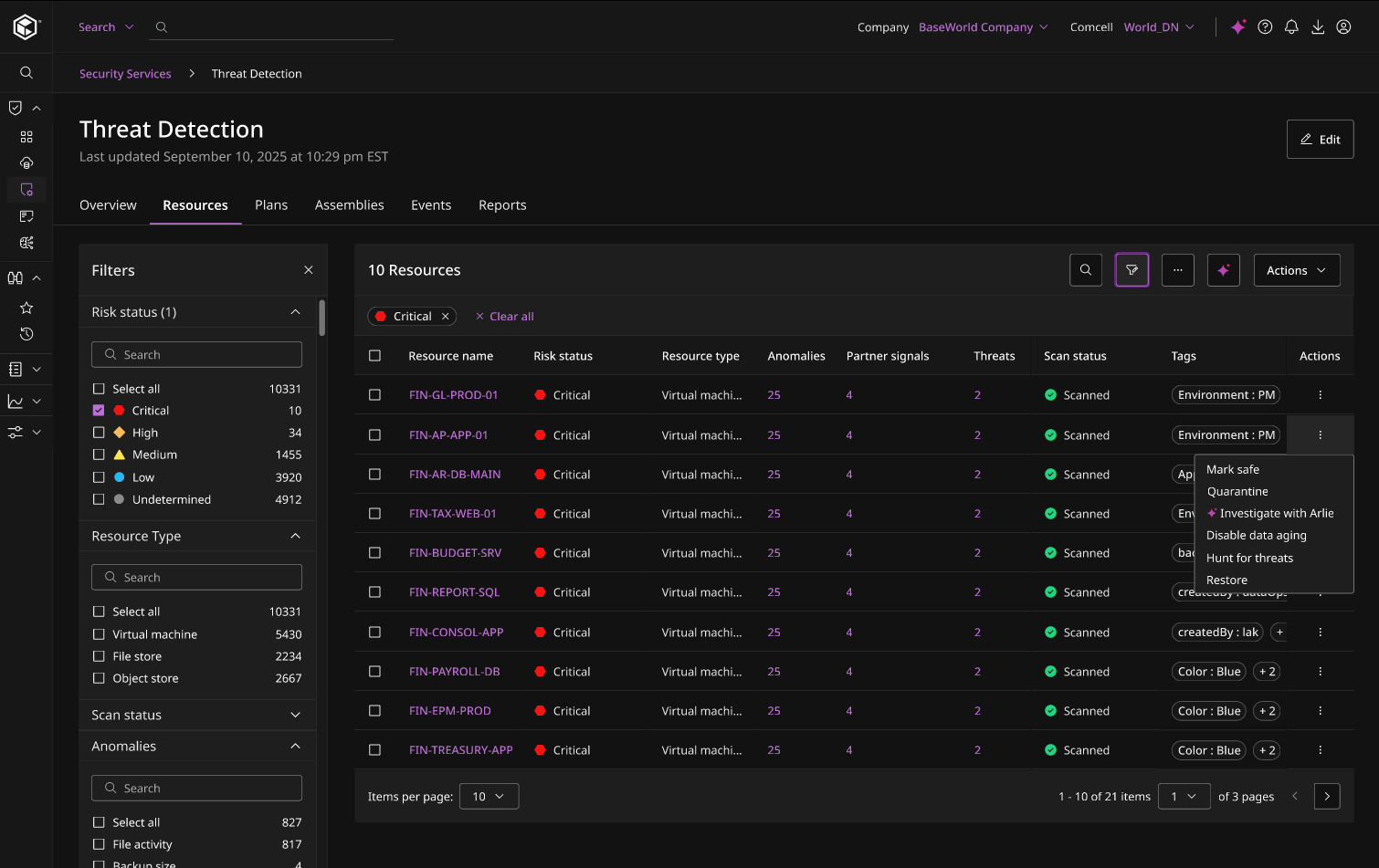

Identifier et isoler les contenus de sauvegarde compromis tels que les fichiers cryptés, les machines virtuelles infectées par des logiciels malveillants, etc. infectées par des logiciels malveillantsou celles qui ont subi des modifications importantes.

IDENTIFIER LES MAUVAISES SAUVEGARDES

Découvrir les menaces présentes dans les fichiers sauvegardés

Spot sauvegarde compromises et automatiser réponsegrâce à des systèmes de cryptagede l'IA détectiondétection de logiciels malveillants de logiciels malveillants , ou fichiers ou des fichiers ayant subi des modifications importantes.

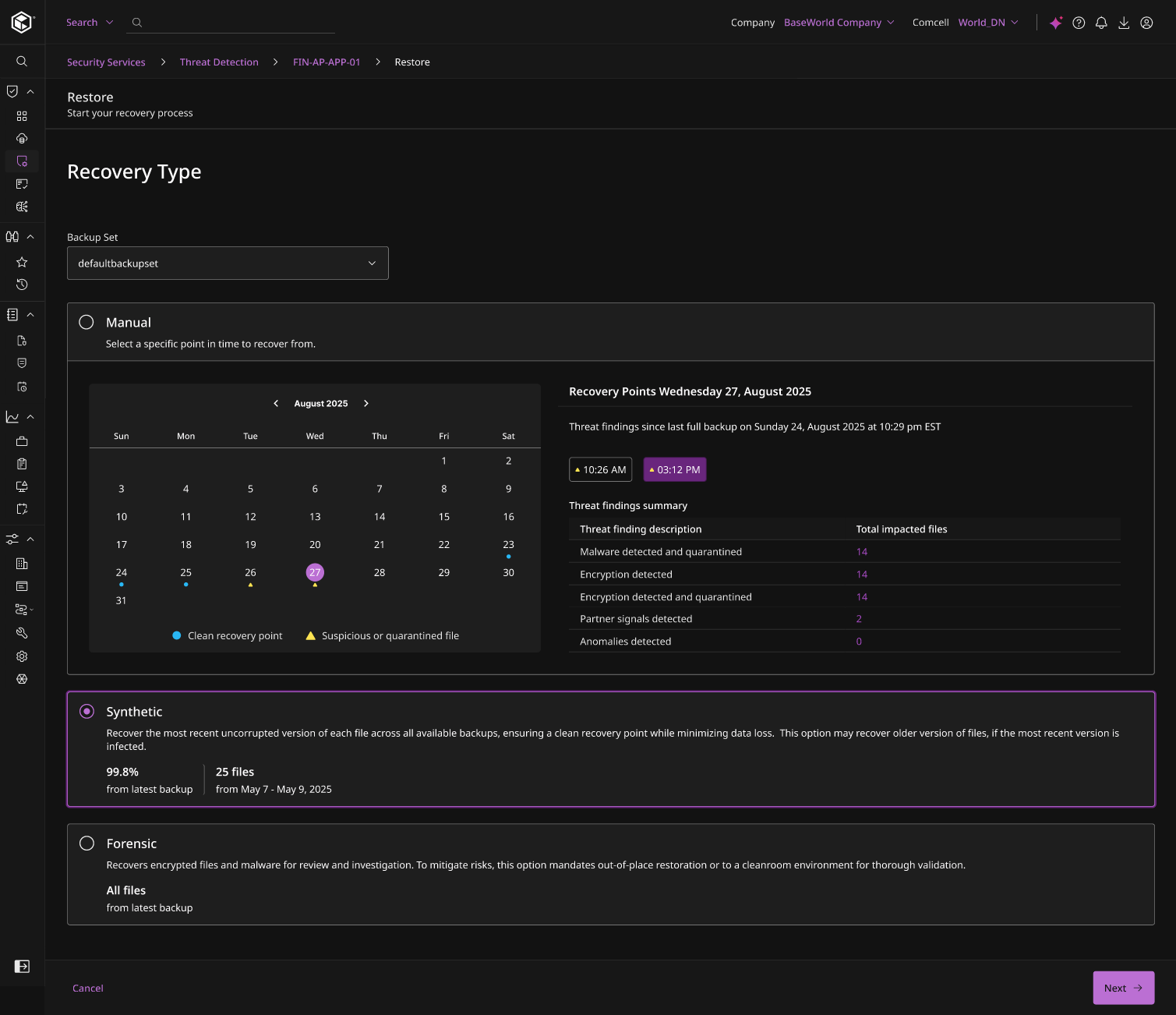

RÉCUPÉRER DES DONNÉES PROPRES

Prévenir la réinfection pendant les processus de récupération

Identification et assemblage automatisés de la dernière bonne version connue de vos données, tout en conservant, isolant et mettant en quarantaine les mauvaises données en vue d'une enquête judiciaire.

DONNÉES DE RÉCUPÉRATION DES TESTS

Chassez les menaces et validez votre restauration avant de passer à l'action

Trouvez les menaces du jour zéro et celles qui n'ont jamais été vues auparavant et testez vos données de restauration dans dans salle salle blanches avant de procéder à la restauration sur les sites de production.

Rapport d'analyste

IDC MarketScape : Évaluation des fournisseurs pour le cyber-recouvrement à l'échelle mondiale en 2025

Commvault a été reconnu pour ses points forts en matière d'architecture de cyber-reprise, d'étendue des charges de travail et des platform , d'intégration de l'écosystème de sécurité et de formation dédiée à la cyber-résilience.

Notre portée

Soutenir plus de 100 000 entreprises

Fiche technique

Threat Scan fiche technique

Permet une récupération rapide et propre des données en analysant les fichiers de sauvegarde pour trouver les données corrompues et cryptées.

Ransomware Démonstration de récupération

Protection contre les cybermenaces avec résilience et récupération

Les clients s'expriment sur le renforcement de la détection des menaces

Questions fréquemment posées

Comment le Threat Scan empêche-t-il la restauration des fichiers ?

Threat Scan analyse les fichiers pendant le processus desauvegarde. recherche des signatures de logiciels malveillants, des événements/modifications de cryptage, voire des changements suspects au fil du temps (si le fichier a déjà été sauvegardé). Si un fichier présente des caractéristiques suspectes, il est mis en quarantaine et empêché d'être restauré au cours d'un processus de récupération en production.

Conservez-vous une copie des fichiers suspects ou compromis ?

Oui. Bien que nous identifions points propres afin que vous puissiez rapidement restaurer uniquement que des données propres et bonnes dans les environnements actifsNous conservons également une copie du fichier suspect afin que votre équipe de réponse aux incidents ou de criminalistique puisse l'analyser. dans une instance isolée et déterminer son origine ou les effets souhaités par l'acteur de la menace.

Pourquoi Threat Scan est-il plus précis que notre système actuel de détection des menaces basé sur les signatures ?

Pour protéger véritablement vos données, vous avez besoin de plus que des signatures statiques. Le Threat Scan de Commvault associe les méthodes traditionnelles à une heuristique avancée, à une analyse comportementale, la puissance de l L'IA et de l'apprentissage automatique, et la corrélation de la télémétrie, ainsi que des intégrations avec les principales solutions de sécurité. Cette approche stratifiée vous aide à détecter les menaces connues et inconnues, exposer les logiciels malveillants cachés ou obscurcis, et surfaces points de nettoyage pour vous permettre de récupérer des donnéesdonnées propres, rapidement.

Comment Threat Scan s'intègre-t-il aux technologies de sécurité ?

Threat Scan peut envoyer des alertes en cas d'anomalies ou de détection de logiciels malveillants directement à vos outils SIEM ou SOAR, tels que Splunk, Palo Alto Networks XSOAR ou Microsoft Sentinel, ce qui permet aux équipes SecOps d'être averties que quelque chose ne va pas. Nous pouvons également transmettre les fichiers suspects directement à un système Sandbox pour une analyse plus poussée ou pour les faire exploser.

En outre, les organisations peuvent créer une synergie entre les équipes informatiques et les équipes de sécurité en intégrant les signaux, les organisations peuvent créer une synergie entre les équipes informatiques et de sécurité en intégrant les signaux de outils de sécurité dans le tableau de bord Commvault Cloud Threat Detection and Response. et unifier la visibilité pour uneaccélérer la réponse aux incidents.

Prêt à commencer ?

Découvrez Commvault Cloud Threat Scan

Demandez une démonstration dès aujourd'hui.