Ihre Backup-Daten müssen sauber und wiederherstellbar sein, und Ihr Unternehmen muss über die Ressourcen und das Wissen verfügen, um ein Datenleck, einen Cyber-Angriff oder eine Katastrophe zu bewältigen, damit der Geschäftsbetrieb weiterlaufen kann. Sie können es sich nicht leisten, zu warten, bis der Ernstfall eintritt, um herauszufinden, wie Ihr Unternehmen reagieren wird und ob Sie vorbereitet sind. Laut Rob Joyce, Direktor der Abteilung für Cybersicherheit bei der Nationalen Sicherheitsbehörde der USA, sollte der Rest der Welt aus dem Krieg zwischen Russland und der Ukraine lernen, wie die Ukraine ihre kritische Infrastruktur online und funktionsfähig gehalten hat.1

Um die Auswirkungen eines Cyber-Angriffs so gering wie möglich zu halten und im Falle eines Angriffs eine schnelle und kontrollierte Wiederherstellung zu gewährleisten, ist es wichtig, dass Sie Ihre IT-Umgebung in gutem Zustand halten. Haben Sie die richtigen Maßnahmen ergriffen, um sicherzustellen, dass Ihre Daten geschützt sind? Haben Sie Ihre Backups durch Unveränderbarkeit und Air Gap geschützt? Verfügen Sie über einen Notfallplan, in dem die Teammitglieder ihre Rollen und Verantwortlichkeiten kennen? Werden Ihre nächtlichen Backups ordnungsgemäß durchgeführt und sind sie zur Wiederherstellung bereit, um den Geschäftsbetrieb aufrechtzuerhalten?

Wie Sie über die Datenwiederherstellung denken, ist wichtig.

Standardisierung – für Recovery Readiness

Die Modernisierung Ihrer Datensicherung ist wichtig, um langsame und komplizierte Wiederherstellungsprozesse zu vermeiden. Ebenso wichtig ist es, die Anforderungen an die Berichterstattung und Compliance zu erfüllen. Angesichts dieser potenziell zeitaufwändigen Aufgaben müssen Sie Automatisierung, APIs, künstliche Intelligenz und maschinelles Lernen effektiv nutzen. Und um optimale Entscheidungen über Ihre Wiederherstellungsprioritäten treffen zu können, benötigen Sie vollständige Transparenz und Einsicht in Ihre Umgebungen, von On-Prem bis zu Multi-Cloud.

Punktuelle Lösungen für einzelne Datenspeicher- und Verarbeitungsorte, wie z. B. Cloud, Endgeräte, SaaS und On-Prem, können die Effizienz beeinträchtigen. Die Standardisierung auf eine Datensicherungssuite, die Ihnen einen Überblick über den gesamten Bestand bietet und die Wiederherstellungs-SLAs über ein einziges Dashboard verwaltet, ist das Gebot der Stunde und hilft Ihrem Unternehmen, für den Ernstfall gerüstet zu sein.

Das Wichtigste gut schützen

Stellen Sie sicher, dass Ihre Daten in jeder Umgebung verfügbar sind, sei es in Ihrem eigenen Rechenzentrum, in der Cloud, in mehreren Clouds oder in hybriden Umgebungen. Transparenz und Zugriff auf Daten in Ihrer gesamten Umgebung sind unerlässlich, um ungewöhnliche Aktivitäten zu erkennen und Ihre Daten zu schützen, wo immer sie sich befinden. Darüber hinaus helfen Zugriff und Transparenz dabei, Ihre Daten bei Bedarf reibungslos zu migrieren, einen umfassenden Überblick über alle Standorte zu erhalten, an denen Ihre Daten gespeichert sind, und die IT flexibel zu halten, um SLAs einhalten zu können.

Commvault® Backup & Recovery bietet Unternehmen Schutz und Wiederherstellung für virtuelle Maschinen, Container, Datenbanken, Anwendungen (einschließlich Cloud), Endgeräte und Dateien. Erhöhte Transparenz und rollenbasierte Zugriffskontrolle ermöglichen Self-Service, beschränken unbefugten Zugriff und helfen, unkontrolliertes Datenwachstum zu vermeiden. Datenbankadministratoren werden entlastet, ihre Effizienz wird gesteigert und sie können sich stärker auf wichtige Geschäftsaktivitäten konzentrieren.

Cyber- und Disaster-Recovery

Unabhängig davon, ob der Schaden durch eine Naturkatastrophe, einen Hardwareausfall, eine Datenpanne oder einen Ransomware-Angriff verursacht wurde, müssen Sie Ihre Daten schnell wiederherstellen. Es gilt, Datenverluste zu vermeiden und Ausfallzeiten so gering wie möglich zu halten. Auch wenn sich Cyber Recovery und Disaster Recovery in ihren Merkmalen unterscheiden, ist das Ziel dasselbe: die schnelle Wiederherstellung gültiger Daten. Viele betrachten Cyber-Recovery als eine andere Form von Disaster-Recovery – die Wiederherstellungsmethode ist ähnlich und es werden Backup- und Recovery-Tools wie Commvault verwendet. Der wesentliche Unterschied besteht jedoch darin, dass im Falle einer Cyber-Recovery die Gültigkeit der Daten zweifelhaft ist. Dies macht eine Validierung der Anwendung sowie eine Überprüfung und Bereinigung der Daten vor der Wiederherstellung erforderlich, um das Risiko einer erneuten Infektion zu vermeiden. Weitere Informationen finden Sie hier.

Sie benötigen einfache und automatisierte Prozesse, um Disaster Recovery und Cyber Recovery auch in komplexen Umgebungen effizient durchführen zu können. Die Fähigkeit, den letzten gültigen Datenzustand schnell zu identifizieren und schnell wiederherzustellen, ist der Schlüssel zum Erfolg.

Zuverlässige Datensicherung für erfolgreiche Wiederherstellung

- Flexibilität bei umfangreicher Disaster- und Cyber-Recovery in die Cloud: Was tun Sie, wenn Ihre primäre Umgebung nicht mehr verfügbar ist? Erhalten Sie die Möglichkeit, vorübergehend auf Cloud-Kapazitäten zurückzugreifen, ohne ein permanentes sekundäres Rechenzentrum unterhalten und bezahlen zu müssen.

- Vorhersagbare Betriebskosten durch Cloud-Nutzung für zuverlässige Disaster- und Cyber-Recovery: Die Kosten für den Cloud-Betrieb sind im Voraus bekannt, wenn Daten aus verschiedenen Cloud-Workloads wiederhergestellt werden, indem Daten einfach gesichert und repliziert werden, um Wiederherstellungsprozesse in verschiedenen Regionen durchzuführen.

- Sichern Sie Daten in verschiedenen Clouds für schnelle Disaster- und Cyber-Recovery:

– Verbesserte Datensicherheit mit Verschlüsselung von Daten — sowohl „at rest“ als auch „in transit“ — in Kombination mit strengen rollenbasierten Zugriffskontrollen sind wichtige Komponenten, um den Datenzugriff zu sichern.

– Die Möglichkeit, Backup-Datensätze unveränderbar zu speichern, in Verbindung mit logisch gekapselten Repositories und Netzwerksegmentierung, stellt sicher, dass Backups vor Cyberkriminellen und Malware geschützt sind.

– Die Integration mit Werkzeugen für das Privileged Access Management (PAM) und das erweiterte Identity and Access Management (IAM) in Verbindung mit externen Schlüsselmanagementplattformen für die Verwaltung und Kontrolle von Schlüsseln verbessert die allgemeine Datensicherheit und stellt sicher, dass die Kopien vor böswilligen Zugriffen geschützt sind. - Zero Trust Architektur (ZTA): Eine Zero-Trust-Architektur ist entscheidend für die Sicherheit Ihres Unternehmens und spielt eine wichtige Rolle beim Schutz Ihrer Backups. Schließlich sind Ihre Backups eine Art Versicherung dafür, dass Ihr Unternehmen im Krisenfall schnell wieder den Betrieb aufnehmen kann.

In der Branche ist man sich einig, dass es keine Einzellösung gibt, die das Prinzip der ZTA in einer Umgebung vollständig umsetzen kann. Vielmehr handelt es sich bei ZTA um eine Architekturphilosophie, die von allen Anwendungen die Einhaltung des Prinzips „erst prüfen, dann vertrauen“ verlangt.

ZTA bildet die Grundlage für die Mikrosegmentierung der IT-Umgebung, die Beschränkung des Zugriffs nach dem Least-Privilege-Prinzip und die Authentifizierung, Prüfung und Verifikation der gesamten Kommunikation mit und zwischen den Mikrosegmenten.2 Die zugrundeliegende Philosophie von Zero Trust lautet: Niemals Vertrauen voraussetzen, sondern Vertrauen ständig überprüfen, damit Missetäter nicht eindringen können.

Wiederherstellung nach Ransomware-Angriff

Um eine erfolgreiche Wiederherstellung zu gewährleisten, muss diese sehr früh in die Planungs-, Strategie- und Implementierungsphase des Datensicherheitskonzeptes einbezogen und im weiteren Verlauf immer wieder validiert und getestet werden.

Das Letzte, was man im Eifer des Gefechts mit Cyberkriminellen tun will, ist Zeit damit zu verschwenden, herauszufinden, welche Daten in welcher Reihenfolge wiederhergestellt werden müssen. Die Bausteine einer verlustfreien Datensicherungs- und -wiederherstellungsstrategie (Zero-Loss-Strategie), die notwendig sind, um dieses Szenario zu vermeiden, lassen sich in proaktive und reaktive Schritte unterteilen. (Proaktiv ist nicht gleichbedeutend mit präventiv, denn wir können einen Cyber-Angriff nie mit absoluter Sicherheit verhindern, sondern nur geeignete Maßnahmen ergreifen, um die Daten zu schützen und sicherzustellen, dass wir sie mit minimaler Ausfallzeit und ohne Datenverlust wiederherstellen können).

Proactive: Identify and Protect

- Nutzen Sie eine zentrale Management-Konsole: Eine einzige Schnittstelle, die es Ihnen ermöglicht, die SLAs Ihres Unternehmens mit einem Top-Down-Ansatz in Datensicherungs- und Disaster-Recovery-Initiativen umzusetzen. Dies trägt dazu bei, die Komplexität zu minimieren und bietet einen umfassenden Überblick.

- Air Gap Ready: Erstellen Sie eine unveränderliche, durch eine logische „Air Gap“ von den Produktivsystemen getrennte Kopie, um Daten vor Cyberangriffen zu schützen. Implementieren Sie strenge rollenbasierte Zugriffskontrollen (Role-based Access Control: RBAC), Netzwerksegmentierung und Verschlüsselung von Daten während der Übertragung und im Ruhezustand. Nutzen Sie leistungsstarke Lösungen zur Verwaltung von Zugriffsrechten.

- Authentifizierung, Autorisierung und Auditing: Stellen Sie sicher, dass der Benutzerzugriff kontinuierlich validiert und überwacht wird. Nutzen Sie Sicherheitskontrollen wie die Multi-Faktor-Authentifizierung und die Mehrpersonen-Authentifizierung, um Ihre Datenschutzplattform mit den erforderlichen Kontrollen zu versehen.

- Infrastrukturhärtung: Stellen Sie sicher, dass Ihre Datenschutzlösung die Vorgaben und bewährten Methoden zur sicheren Konfiguration von IT-Systemen gemäß CIS Level-1-Benchmarks erfüllt, um die Angriffsfläche zu verkleinern.

- Replikation: Replizieren Sie Ihre Backups an einem separaten Standort, um sicherzustellen, dass sie eine integre Wiederherstellungsquelle haben.

Proactive: Monitor

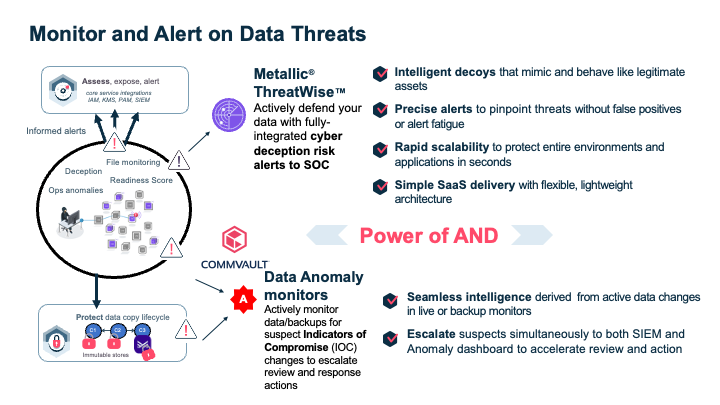

- Anomalien erkennen: Erhalten Sie frühzeitig Warnungen vor potenziellen Angriffen und nutzen Sie Analysen zur Überwachung Ihrer Daten-Infrastruktur. So können Sie Malware schnell erkennen und unter Quarantäne stellen und die Auswirkungen eines Angriffs begrenzen, d. h. Ausfallzeiten minimieren und Datenverluste begrenzen.

- Proaktive Frühwarnung: Integrieren Sie Frühwarnsysteme mit Technologien zur Erkennung von Cyberbedrohungen, um Kriminelle abzuwehren, bevor sie eindringen.

Proaktiv: Reaktionsbereitschaft

- Datenvalidierung – Validieren Sie Backups häufig, um beschädigte Backups frühzeitig zu erkennen, damit Sie Ihre SLAs für die Recovery Point Objective einhalten können und Ihre Umgebung bei der Wiederherstellung nicht erneut infizieren. Unternehmen investieren derzeit in segmentierte Netzwerke, um Daten regelmäßig in isolierten Bereichen zu validieren. Um Überraschungen bei einem tatsächlichen Vorfall zu vermeiden, sollten Sie alle 30-45 Tage eine Validierung Ihrer Daten durchführen.

- Recovery Validation: Erwägen Sie die Durchführung von Wiederherstellungsübungen, die nicht nur die Datenspezialisten, sondern auch die wichtigsten Entscheidungsträger und die IT-Abteilung(en) einbeziehen. Erstellen Sie eine RACI-Matrix (RACI: Responsible, Accountable, Consulted, Informed) mit den Beteiligten und Ansprechpartnern für Öffentlichkeitsarbeit, Juristisches, Finanzen und IT.

Reaktiv: Wiederherstellung

- Recovery Orchestration: Wiederherstellung einer fehlerfreien Kopie von Workloads für den Produktivbetrieb Produktion mit einem Klick nach Validierung und Bereinigung der Wiederherstellungspunkte.

- Schnelle Wiederherstellung – Beschleunigen Sie die Wiederherstellung durch Automatisierung und standardisierte Prozesse, um die Geschäftskontinuität zu gewährleisten.

- Forensische Wiederherstellung: Analysieren Sie Backups mit spezifischen Tools und führen Sie forensische Untersuchungen sicher in isolierten Netzwerken durch, um eine erneute Infektion zu verhindern.

- Dateianalyse: Erkennen Sie Dateien, die verschlüsselt oder durch Malware beschädigt sein könnten, um sicherzustellen, dass Sie keine infizierten Dateien sichern.

- Bedrohungsanalyse: Erkennen Sie schädliche Inhalte in Ihren Datensicherungen — während der laufenden Wiederherstellung vom letzten guten Backup, um sicherzustellen, dass Sie keine erneute Infektion der Produktivsysteme riskieren, während Sie vom letzten guten Zeitpunkt der Backups wiederherstellen.

Wenn Daten von einem Hacker verschlüsselt wurden, reicht die Zahlung des Lösegelds möglicherweise nicht aus, weil die entsprechenden Schlüssel meist nicht wie erwartet funktionieren oder die Entschlüsselung großer Datensätze sehr zeitaufwändig ist. Zur Vermeidung von Datenverlusten und zur Minimierung von Unterbrechungen ist eine Ransomware-Wiederherstellungsstrategie vorzuziehen, die eine schnelle und automatische Wiederherstellung ermöglicht.

Eine Strategie für verlustfreie Datensicherung und -wiederherstellung

Die richtigen Produkte und Dienstleistungen müssen effektiv implementiert werden, um eine schnelle Wiederherstellung nach einem Vorfall zu gewährleisten. Dies beginnt mit einer Strategie zur besseren Planung und Verwaltung der Datensicherheit, um die wirtschaftlichen Auswirkungen zu minimieren. Erfolgreiche Wiederherstellungen sind entscheidend für das Überleben des Unternehmens. Eine Strategie für verlustfreie Datensicherung und -wiederherstellung, die auf Zero-Trust-Prinzipien basiert und durch ein mehrschichtiges Sicherheits-Framework für konsistente und automatisierte Datensicherung und -wiederherstellung umgesetzt wird, steht dabei im Mittelpunkt. Dies sind die grundlegenden Elemente einer Strategie für verlustfreie Datensicherung und -wiederherstellung:

- Vollständige Transparenz aller Daten: Fangen Sie Bedrohungen ab, bevor sie Ihre Daten beeinträchtigen. Mit einer einzigen Verwaltungsplattform können Sie geschäftskritische und sensible Daten identifizieren, Ihre Angriffsfläche reduzieren und Risiken minimieren.

- Umfassender Schutz von Workloads: Schützen Sie, was am wichtigsten ist. Commvault deckt ein breites Spektrum an Workloads ab, von traditionellen Workloads im eigenen Rechenzentrum bis hin zu hybriden Cloud- und SaaS-Anwendungen. Wir bieten auch eine native Cloud-Integration, so dass wir Sie bei der Skalierung unterstützen können, wenn Ihr Unternehmen und Ihre Daten wachsen.

- Schnelle Reaktion: Schnelligkeit und Genauigkeit sind bei der Reaktion auf einen Ransomware-Angriff entscheidend. Die Konsolidierung Ihrer Datensicherung in einem einzigen Dashboard, dem Commvault Command Center™, ermöglicht Ihrem Unternehmen eine höhere Produktivität und Effizienz.

Eine effektive Strategie ist die Grundlage für eine vollständige und rasche Wiederaufnahme des normalen Betriebs. Sie benötigen einen neuen Ansatz für die Datensicherung und -wiederherstellung.

Notfallplan

Die Abwehr von Ransomware ist eine große Herausforderung, die kein Team allein bewältigen kann. Sind Ihre Teams darauf vorbereitet?

Die meisten Ransomware-Angriffe gehen von scheinbar harmlosen Handlungen aus. Jemand klickt auf einen Link und schon ist das gesamte Netzwerk eines Unternehmens mit Malware infiziert. Die Abwehr von Ransomware ist eine große Herausforderung, und selbst wenn Sie über die richtigen Produkte, Dienste und Strategien verfügen, müssen Sie sicherstellen, dass alle Ihre Mitarbeiter an Bord sind, denn kein Team kann einen Angriff allein abwehren. Nur gut ausgerüstete, vorbereitete und geschulte Mitarbeiter können komplexe Bedrohungen erfolgreich abwehren. Dazu gehören die folgenden Elemente:

- Menschen: Die Koordination interner und externer Teams vor, während und nach einem Ransomware-Angriff ist entscheidend, um schneller reagieren zu können und die mit Ausfallzeiten verbundenen Kosten zu minimieren.

- Prozesse: Es ist wichtig, dass interne und externe Teams ihre Zuständigkeiten kennen und wissen, welche Abläufe sie bei einem Ransomware-Angriff befolgen müssen. Testen, testen und testen Sie Ihre Prozesse, denn Schnelligkeit ist entscheidend, und Sie wollen Ihre Abläufe nicht während eines Angriffs erproben.

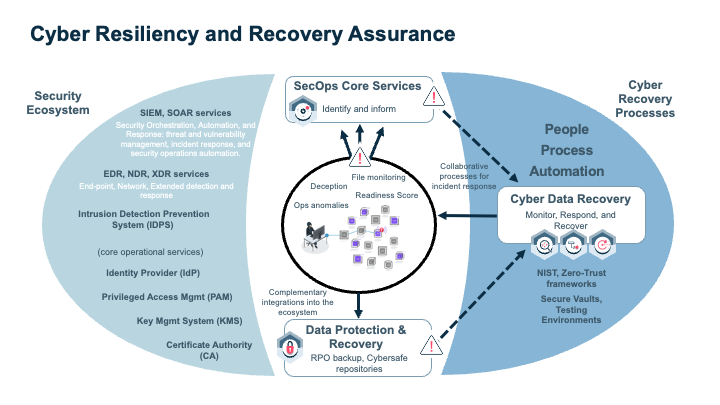

- Technologie: Befolgen Sie das Cybersecurity Framework des National Institute of Standards and Technology (NIST), um Ihre Vorbereitung zu optimieren. Die Einführung eines mehrschichtigen Sicherheits-Frameworks trägt dazu bei, dass Ihre Daten für die Wiederherstellung bereit sind und das Risiko eines Verlusts verringert wird.

Lesen Sie gerne unser eBook „Understanding Team Roles & Responsibilities in Fighting Ransomware“, um mehr zu erfahren.

Zuverlässige Wiederherstellung

Die Integration von Tools des Sicherheits-Ökosystems wie SIEM (Security Information and Event Management), SOAR (Security Orchestration, Automation and Response) und PAM (Privileged Access Management) trägt dazu bei, die Cyber-Resilienz Ihres Unternehmens zu erhöhen und im Notfall eine zuverlässige Wiederherstellung zu gewährleisten. Ihre Datensicherungs- und Wiederherstellungspläne und -elemente werden durch integrierte Sicherheitsfunktionen gehärteter Komponenten und Monitoring innerhalb eines Automatisierungsrahmens unterstützt.

Vereinfachte Wiederherstellung

Sie benötigen eine einfache, effiziente Methode für die Wiederherstellung nach allen Arten von Cyber- oder Katastrophenfällen. Mit einem zentralisierten Management können Sie Ihre Wiederherstellungsstrategie für Ihre eigenen Rechenzentren, Public Clouds und Private Clouds konsolidieren und vereinheitlichen. Anhand von praktischer Erkenntnisse können Sie überprüfen, ob Sie ihre RPOs (Recovery Point Objective) und RTOs (Recovery Time Objective) sowie die gesetzlichen Anforderungen einhalten. Seien Sie bereit für den Ransomware-Ernstfall. Lesen Sie hier mehr dazu.

Stellen Sie fest, wie gut Ihr Unternehmen auf einen Ransomware-Angriff vorbereitet ist. Führen Sie die Commvault-Risikobewertung durch.

Erfahren Sie mehr über die Commvault-API-Integrationen, um Ihre eigene Datenmanagement-Plattform und die Gebrauchserfahrung Ihrer Mitarbeiter zu verbessern.

Referenzen

1. The Register, Jessica Lyons Hardcastle, Why a top US cyber spy urges: ‘Get religion on backups’, April 2023

2. Commvault, Vidya Shankaran, Ransomware Defense in Depth – Best Practices for Security and Backup Data Immutability, October 2021